L’une des grandes nouveautés de Windows 2008 est la possibilité d’installer des RODC (Read Only Domain Controller) afin de renforcer la sécurité du domaine en s’appuyant sur des contrôleurs en lecture seule. On pourrait penser que c’est un retour en arrière vers Windows NT4, cependant certaines fonctionnalités permettent d’apporter une souplesse d’utilisation plus grande et une réelle utilité dans certaines circonstances.

Dans cet article, seront abordés :

- Les caractéristiques du RODC

- Les circonstances pouvant amener l’utilisation de ce type de contrôleur de domaine et quelques conseils afin d’optimiser son utilisation

- Les prés requis au bon fonctionnement des communications

1. Caractéristiques

-

- Base de données Active Directory

L’information principale du RODC est comme son nom l’indique est que la base Active Directory (NTDS.dit) est en lecture seule. Cependant à l’exception des mots de passe et par défaut, la base est identique à un contrôleur de domaine classique en écriture (objets,attributs, classe….). Le gros avantage de cette caractéristique est qu’en cas de vol ou compromission du RODC, la sécurité serait toujours assurée puisqu’il est impossible d’écrire et donc de modifier l’Active Directory. En effet en cas de besoin d’écriture dans L’AD, la demande est transmise par le RODC à un contrôleur de domaine classique. Il faut noter également que le processus est le même pour SYSVOL (répertoire des GPOs…).

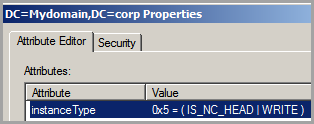

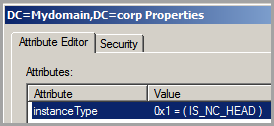

La différenciation entre une partition d’annuaire sur un contrôleur classique et sur un RODC se fait grâce à un attribut de la partition d’annuaire appelé : instancetype

Valeur de l’attribut Sur un DC classique :0x5 soit 0x1(head)+0x4(Write)

Valeur de l’attribut Sur un RODC :0x1(head)

- ** *****Filtrage d’attributs***** **

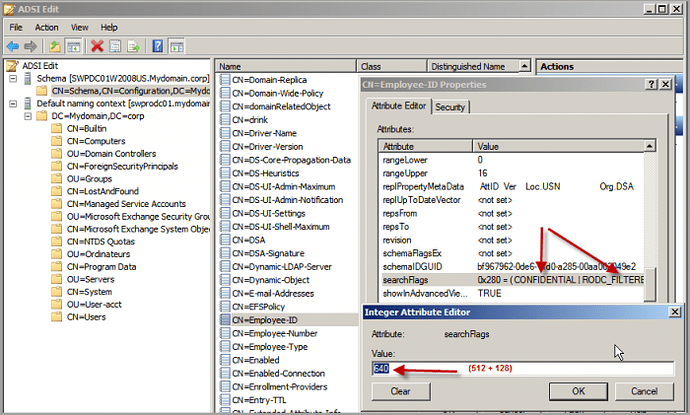

Pour renforcer un peu plus l’aspect sécuritaire, il est même possible de filtrer des attributs. En effet sur des attributs sont considérés comme sensibles, il est possible d’ajouter des attributs à la liste des attributs filtrés, et ainsi de ne pas les répliquer sur les RODC de la forêt. Cette opération de filtrage des attributs doit impérativement être faite sur le contrôleur de domaine(en Windows 2008) détenant le rôle FSMO de Maître de Schéma.

Pour ajouter un attribut à la liste des attributs filtrés, il faut tout d’abord déterminer la valeur du*** searchFlags*** que vous voulez attribuer à l’attribut voulu*** ***puis ajouter cette valeur :

- Configurer le 10ème bit à 0x200 (512) pour ajouter l’attribut à la liste des attributs filtrés

- Configurer le 7ème bit à 0x080 (128) pour marquer l’attribut comme confidentiel

- ***Réplication unidirectionnelle***** **

Avec le principe de RODC, la réplication entre les contrôleurs n’est plus bidirectionnelle mais unidirectionnelle du contrôleur de domaine en écriture vers le RODC. Le principal avantage de cette caractéristique est le gain éventuel en termes de bande passante.

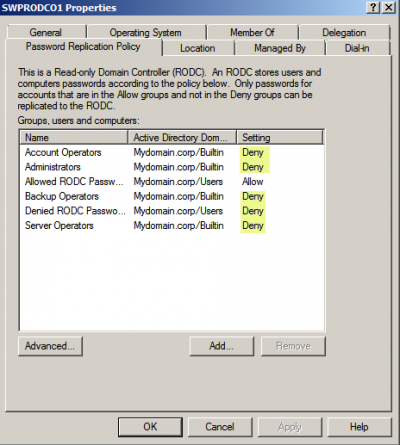

- ***Mise en cache des « credentials »***** **

Par défaut un serveur est capable de conserver en cache 10 associations login/mot de passe, ce n’est pas le cas pour un RODC. En effet celui-ci ne conserve en cache que son propre « credential » et celui du compte krbtgt (différent de celui des DCs standards). Cependant afin de permettre à un site de conserver une autonomie en cas d’indisponibilité de lien vers un contrôleur de domaine classique, il est possible de spécifier explicitement les credentials des comptes utilisateurs que vous souhaitez voir répliquer vers le RODC. Cette caractéristique est gérée via la stratégie de réplication de mots de passe (Password Replication Policy ou PRP).

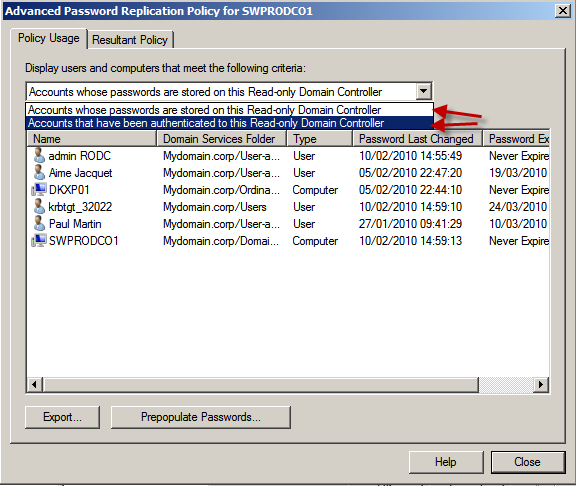

Cette configuration passe par le choix de permettre ou de refuser à un groupe la réplication des mots de passe des membres de ces groupes. Vous pouvez visualiser les mots de passe stockés sur le RODC mais aussi en exporter la liste ou visualiser également les comptes ayant été authentifiés sur le RODC.

L’avantage de cette caractéristique est que si le RODC est volé, vous pourrez connaitre les comptes pour lesquels les mots de passe sont présents en cache sur le RODC et de ce fait les réinitialiser pour retrouver au plus vite un bon niveau de sécurité.

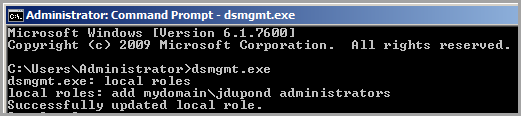

- ***Administration spécifique : Séparation des rôles d’administration (ARS : Administrative Role Separation)***** **

Contrairement à un contrôleur de domaine classique qui ne possède pas de compte d’administrateur local, le RODC en dispose d’un. Ce rôle d’administrateur RODC permet notamment d’ouvrir une session sur le RODC, d’installer un driver, de faire une défragmentation hors ligne, sauvegarde du système mais n’octroie logiquement pas le droit de créer des comptes utilisateurs.

Pour configurer l’ajout d’un utilisateur comme administrateur pour la séparation des rôles d’administration sur un RODC : ouvrir une console en ligne de commande puis taper successivement : dsmgmt.exe/local roles/** add** <DOMAIN><user> <administrative role> comme ci-dessous :

-

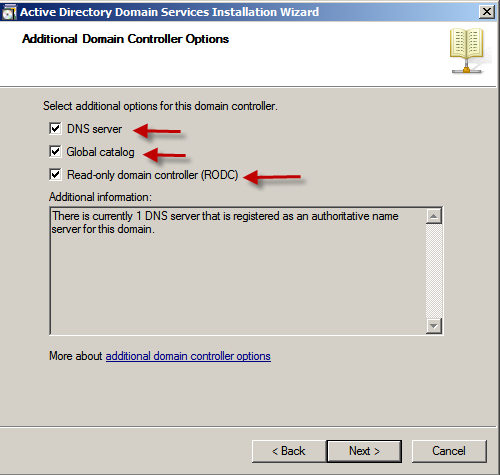

- DNS en lecture seule** **

Il est possible d'installer le service DNS sur un RODC, et celui-ci sera capable de répliquer toutes les partitions applicatives, le serveur DNS fonctionne comme celui d'un DC classique. Cependant, aucune mise à jour d’un client ne sera prise en compte et le RODC ne fournira au client que le nom du DNS sur lequel il pourra modifier son enregistrement.

- ***Fonctions non disponibles***** **

Certaines fonctionnalités ne sont en revanche pas disponibles sur un RODC :

- Les rôles FSMO : Aucune écriture n'étant possible sur un RODC, aucun rôle ne peut être transféré sur un RODC.

- Serveur tête de pont (serveur référence pour la réplication inter sites) : Le RODC ne pouvant répliquer de changements vers d'autres cette fonction n'est pas possible.

2.** **Dans quel cas implémenter un RODC ?

Les situations dans lesquels la mise en place d’un RODC peut apporter un plus sont les suivantes :

- Un site distant avec peu d’utilisateurs mais avec une nécessité de continuité de services. Dans ce cas précis, il est indispensable que le RODC soit également serveur DNS et serveur de catalogue global pour conserver une autonomie totale, mais il faudra configurer par ailleurs une stratégie de réplication de mot de passe (PRP) en tenant compte des utilisateurs présents sur ce site afin que ceux-ci puissent ouvrir une session directement à partir du RODC.

- Un site distant avec des liens réseaux faibles et peu fiables. En utilisant un RODC le trafic d’ouverture de session sera réduit en utilisant la PRP et le trafic de réplication étant unidirectionnel, il sera restreint.

- Un site distant peu sécurisé. En effet le vol d’un RODC bien configuré (PRP et filtrage d’attributs critiques) ne compromet pas les informations sur la forêt.

- Un site distant ne disposant pas d’une équipe technique d’administration compétente sur place.

- Vous pouvez installer aussi un RODC sur un serveur CORE si vous souhaitez augmenter le niveau de sécurité.

- Ne pas placer 2 RODC sur le même site

3.** **Prérequis nécessaires à l’installation et au bon fonctionnement du RODC

- Le niveau fonctionnel de la forêt doit être au minimum en Windows 2003

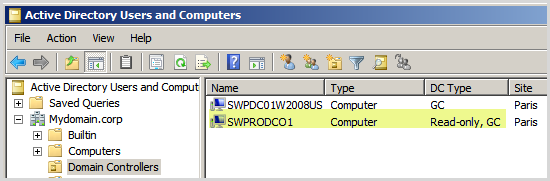

- Un contrôleur de domaine en écriture avec Windows 2008 ou Windows 2008 R2 dans le même domaine que le RODC doit être présent et s’assurer que ce contrôleur de domaine en écriture soit aussi serveur DNS. En effet un RODC doit répliquer les mises à jour du domaine à partir d’un contrôleur en ecriture Windows 2008 ou Windows 2008 R2.

- Afin que les ordinateurs clients puissent interagir avec un RODC, il faut appliquer un correctif Microsoft lié à la KB 944043 ([ici](https://support.microsoft.com/en-us/help/944043/description-of-the-windows-server-2008-read-only-domain-controller-com)). Ce correctif permet aux postes clients Windows XP (SP2 ou SP3) ou Vista et les serveurs Windows 2003 SP1 ou SP2 d’utiliser les filtres WMI d’une GPO, d’appliquer une stratégie IPSEC à partir d’un RODC, de permettre la synchronisation horaire avec le RODC, de joindre un poste au domaine directement à partir du RODC, de trouver des imprimantes publiées dans Active Directory…..

- Ne pas oublier de modifier les paramètres réseau des postes de travail du site dont le RODC dépend afin de faire pointer ces postes vers l’IP du RODC comme DNS.